无线嗅探老版校园网登录网关(IPGW)

大家都知道 ,4月18号,某校的校园网登录界面升级了,具体有什么变化下篇文章再讲,对于大部分人来说,输入用户名密码点登录的流程没有变。但对于兔子来说,这意味着某些见不得光的东西可以偷偷开个小窗见见太阳了。

本篇文章,只提供一个 proof-of-concept ,不提供具体攻击工具,亦不提供 step-by-step 的渗透教程,更懒得讲解原理,有好东西藏着掖着的做法,可不是我独创的。

其实很容易的啊,随便用一个什么工具先抓包吧,兔子也是学艺不精,只能抓未加密 Wi-Fi 的数据包,将将够用吧。要注意,Intel系列的某些网卡不可以开启监听模式,具体是哪些呢?某些。😌

所以具体是哪些网卡可以干坏事呢?这里不指出型号,淘宝搜“蹭网卡”会主要出现R家和另一个R家的芯片,这两个都是可以的。B家的也可以,再准确了说是所有苹果的笔记本都可以。还有A家的也行,就是大家耳熟能详的 TP-LINK 路由器里面的无线芯片,刷固件以后可以开监听,更可以远程嗅探……不过话说回来费那大劲干嘛买个 MacBook 得了呗~

老版的 IPGW ,据说是网络中心的老师自己做的,(你们也能看出来简洁版有多简洁……),总之离不开一个,核心就是个 http form ,里面两个input,点一个按钮就提交了,炒鸡容易五分钟就能写出来的界面。

点一下连接按钮后发生的网络操作,在 Chrome 中提取成 curl 命令是这样的

{% codeblock lang:sh %}

curl -m 2 ‘http://202.118.1.95/ipgw/ipgw.ipgw’

-H ‘Origin: http://ipgw.neu.edu.cn’

-H ‘Accept-Encoding: gzip, deflate’

-H “User-Agent: $UA”

-H ‘Content-Type: application/x-www-form-urlencoded’

-H ‘Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,/;q=0.8’

-H ‘Cache-Control: max-age=0’

-H ‘Referer: http://ipgw.neu.edu.cn/basic.html'

-H ‘Host: ipgw.neu.edu.cn’

-H ‘Connection: keep-alive’

–data “uid=$1&password=$2&operation=$COMMAND&range=2&timeout=1”

{% endcodeblock %}

其中, -H 的都是headers可以无视,重要的部分就是 POST DATA 中的参数, uid 用户名, password 是密码, command 是操作,可以是连接或者断开这个电脑或者断开这个账户所有链接,这些所有的部分在网络中,也就是在 NEU 上是 明文发送 的!也就是,点击 连接 以后,你的用户名密码被广播到了所有你手机信号所及的地方。呐,这也是我们能干坏事的原因。

抓包过程略过去了(反正也重现不了),这里使用之前留念的cap包作演示。

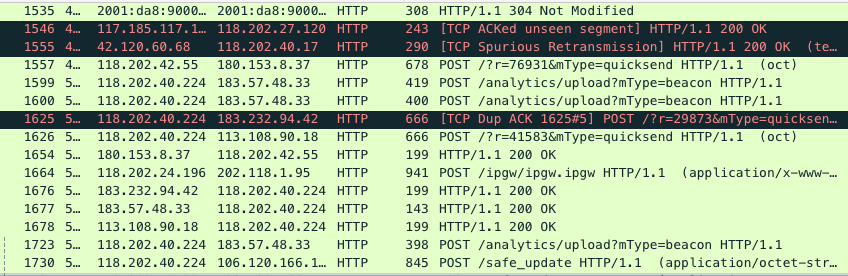

在 Wi-Fi 中抓包,最头疼的是一堆一堆的 beacon 包和一坨一坨的 tcp 重传,先把它们统统过滤掉,完事是这样的。

这样就一目了然了,我们要找的是一个向 /ipgw.ipgw 发送 POST 请求的包。图里碰巧就有。

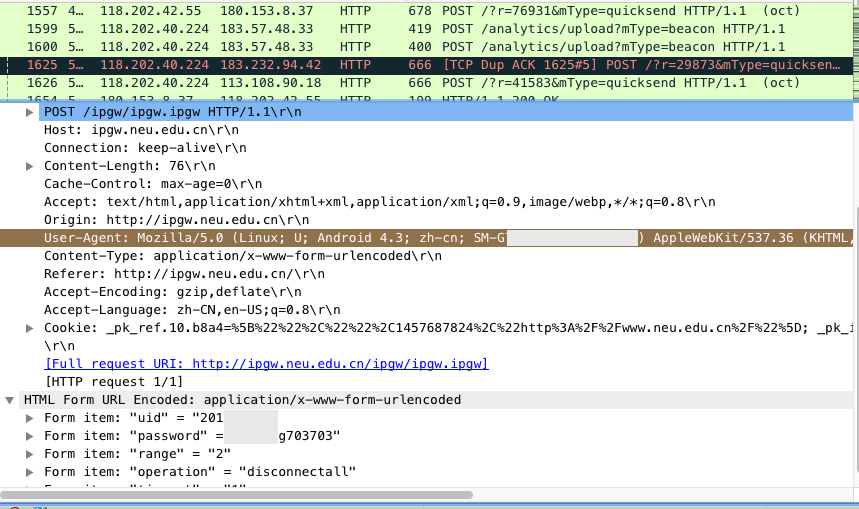

然后我们点开,图里我们就能看到这个包主人的一些信息。

- 安卓,Android 4.3

- 三星手机

- 用户名密码

- 正在使用普通版而不是简洁版网关

- 可能觉得有人在上他的号所以选择断开连接

That’s all. 除了抓包就没啥了其实,简单到只有一点点知道有这么回事的门槛(其实好多黑科技都只有这么点门槛……),但是好用的可怕,现成的东西,现成的工具。

唉,,图上po出来这个人呐,还是我们班同学……我当初抓到这个密码的时候(主要是名字拼音还在密码里),我就在马化腾发匿名告诉他,他的密码泄露了,麻溜改掉。然后现在,ipgw都换新的了,他的密码还在那里,变都没变。

如何防范?

嗯大字标出来醒目一些。其实也蛮简单的,

原来上网时候你会在浏览器输,

http://ipgw.neu.edu.cn

现在只需要换成

https://ipgw.neu.edu.cn

多打一个 s 不会累死人的!

嗯?谁问为啥多一个s?

密码学和计网白学了?

回去重修 !

下篇文章,我会多写一点,如何自动化全部嗅探过程,并且会涉及到新版IPGW的改动,还有……我为啥要写这些羞羞的东西。敬请期待 ˊ_>ˋ